O companie IT fondată în Republica Moldova dispunea de infrastructură de servere în peste 40 de țări ale lumii, deservea mai mult de 150.000 de clienți activi și administra un pool de peste 400.000 de adrese IP. În pofida acestui fapt, compania a fost practic împinsă în afara pieței europene de către concurenți, în urma unui lanț de evenimente care ridică semne serioase de întrebare: de la atacuri cibernetice — la o campanie mediatică coordonată și, în cele din urmă, la izolare comercială la nivel internațional.

Este vorba despre compania PQ HOSTING, fondată în 2019 de antreprenorul moldovean Ivan Neculiță, care într-un timp scurt a ajuns să ofere servicii de hosting pentru un furnizor internațional de soluții de servere și să gestioneze o infrastructură extinsă, caracteristică marilor jucători din industria globală de hosting.

Atacuri tehnice: trafic de terabit

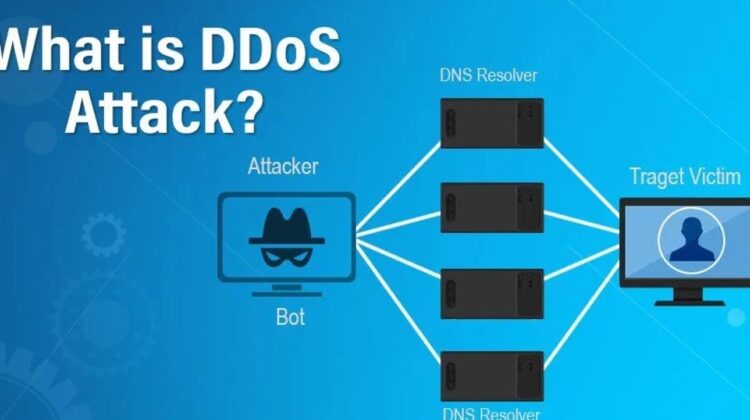

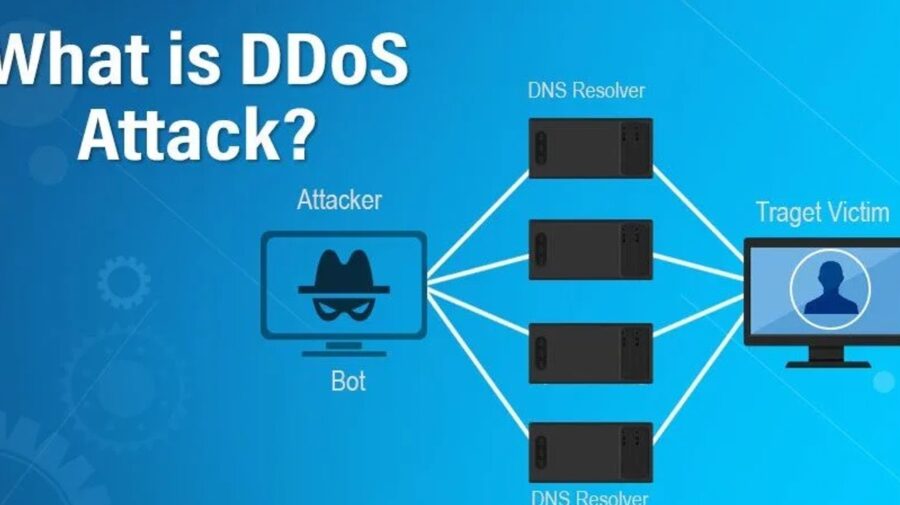

Potrivit fondatorului, primele semnale de alarmă au apărut în 2022, când infrastructura companiei a devenit ținta unor atacuri DDoS de amploare, cu volume de trafic care depășeau semnificativ incidentele tipice din industrie.

De menționat că, potrivit unor publicații BBC, „războiul hackerilor dintre Ucraina și Rusia” la scară largă a început cu mult înainte, iar în diferite episoade atacatorii au folosit infrastructura mai multor furnizori de hosting pentru propriile scopuri.

„Atacurile atingeau vârfuri de până la 2 Tbit/s — vorbim despre sute de gigabiți pe secundă, nu despre zeci. După caracteristicile traficului, acestea păreau generate la nivel global și erau direcționate direct către rețelele clienților noștri din UE și din Republica Moldova”, a declarat Ivan Neculiță.

Astfel de volume sunt caracteristice operațiunilor coordonate, nu atacurilor izolate. Documentele oficiale ale Agenției pentru Securitate Cibernetică confirmă că atacurile DDoS de asemenea amploare sunt, de regulă, asociate cu infrastructuri distribuite la nivel internațional, iar numărul mare de solicitări către furnizorii de hosting nu indică automat implicarea acestora în activități ilegale.

De asemenea, merită menționat că, în contextul operațiunii Doppelgänger, la care fac referire unele publicații, investigația realizată de Insikt Group (Recorded Future) arată în mod direct că infrastructura acestei campanii a utilizat resurse de server ale unui număr mare de furnizori internaționali de hosting, inclusiv Amazon Technologies, Inc., Namecheap, Inc. și firstcolo GmbH. Astfel, raportul confirmă caracterul sistemic al utilizării infrastructurii de hosting închiriate de către terți. Prezența adreselor IP sau a serverelor unui anumit furnizor în asemenea operațiuni nu indică implicarea sau cunoașterea acestuia, ci reflectă o practică tipică pentru ecosistemul modern al internetului, în care actorii malițioși folosesc în mod frecvent VPS-uri închiriate pe termen scurt și infrastructuri distribuite.

De la atac tehnic la discreditare publică

După episoadele de blocare temporară a serviciilor a urmat un al doilea val, mult mai periculos — o campanie mediatică coordonată. Apărută inițial în presa din Europa și SUA, aceasta a fost ulterior preluată de portaluri din țările CSI, care au început să acuze compania și partenerii săi de „susținerea propagandei ruse”.

„Este un scenariu clasic: atac tehnic, apoi atac reputațional și, în final, presiune asupra partenerilor și asupra autorităților. Exact același tipar îl vedem și în conflictele geopolitice contemporane”, susține Neculiță.

Surse din industrie confirmă că piața de hosting din Europa de Est este extrem de competitivă, iar metodele neloiale nu sunt o excepție. Atacurile DDoS sunt uneori folosite ca instrument economic pentru destabilizarea concurenților incomozi, fără a lăsa urme directe.

În 2024, Republica Moldova a devenit ținta unor atacuri cibernetice asupra resurselor guvernamentale online, inclusiv prin crearea de copii de tip phishing ale site-urilor oficiale și utilizarea altor metode similare. În cadrul acestor atacuri a fost folosită infrastructura mai multor furnizori mari de hosting, inclusiv M247 Europe SRL, unul dintre principalii operatori europeni cu acoperire globală și cu un model de afaceri comparabil cu cel al altor jucători internaționali de pe piață.

Ce spun instituțiile de stat

Răspunsurile oficiale ale Inspectoratului Național de Investigații arată că, în perioada 2023–2025, instituția a transmis 412 solicitări către furnizorii de hosting din Republica Moldova, majoritatea provenind de la autorități străine. Totodată, INI precizează în mod explicit că numărul mare de solicitări nu înseamnă automat vinovăția companiei, ci reflectă adesea amploarea infrastructurii și numărul de clienți.

La rândul său, Agenția pentru Securitate Cibernetică menționează că nu a primit notificări oficiale privind atacuri DDoS asupra companiilor private, însă subliniază că responsabilitatea pentru conținutul clienților nu revine furnizorului de hosting în absența unei notificări juridice clare.

Ce spune expertiza tehnică

Un aviz juridico-tehnic independent, elaborat de expertul Vadim Skornici din cadrul MikroTik, arată că furnizorii de hosting nu au dreptul legal de a monitoriza preventiv conținutul clienților, în conformitate cu GDPR și legislația UE. Mai mult, infrastructura modernă (HTTPS, VPN, criptare) face imposibilă analiza conținutului fără încălcarea legii.

Potrivit lui Skornici, internetul contemporan funcționează aproape în totalitate pe baza criptării end-to-end: protocoale precum HTTPS, utilizarea pe scară largă a VPN-urilor, tunelarea traficului și alte forme de criptare fac ca furnizorul de hosting să poată vedea doar metadate tehnice (volumul traficului, adresele IP, porturile), nu și conținutul efectiv al comunicațiilor.

„Furnizorul de infrastructură nu poate citi ce fac clienții săi fără a sparge sau ocoli criptarea. Orice tentativă de acest tip ar însemna fie interceptare ilegală, fie implementarea unor mecanisme de supraveghere incompatibile cu dreptul european”, notează expertul. În practică, furnizorii pot detecta anomalii de trafic sau încălcări evidente ale condițiilor contractuale (de exemplu, consum excesiv de resurse), însă nu pot determina natura conținutului sau scopul exact al activității fără intervenția autorităților competente, a subliniat Skornici.

Un expert din Uniunea Europeană, specializat în securitate cibernetică și citat într-un raport tehnico-juridic separat anexat investigației jurnalistice, remarcă faptul că asocierea automată a unei adrese IP cu activități ilegale reprezintă o eroare frecventă, care ignoră modul real de funcționare al infrastructurii moderne de internet și al serviciilor de hosting.

Expertul explică faptul că, în arhitectura modernă a rețelelor, adresele IP sunt resurse tehnice reutilizabile, alocate dinamic și utilizate simultan sau succesiv de mii de clienți diferiți, în special în cazul marilor furnizori de VPS și servere dedicate. Prin urmare, prezența unei adrese IP într-un raport de securitate sau într-o investigație preliminară nu dovedește controlul, intenția sau complicitatea furnizorului, ci indică doar că infrastructura acestuia a fost folosită de o terță parte.

Raportul subliniază că, potrivit practicii UE și jurisprudenței europene, furnizorii de hosting nu au nici dreptul, nici obligația de a efectua monitorizarea preventivă a traficului sau a conținutului clienților, deoarece o astfel de monitorizare ar încălca legislația privind protecția datelor, confidențialitatea comunicațiilor și secretul comercial. Orice intervenție proactivă fără temei legal poate expune furnizorul la sancțiuni serioase.

În acest context, singurul mecanism recunoscut juridic este principiul „notice-and-takedown”: furnizorul poate și este obligat să acționeze doar după primirea unei notificări oficiale din partea unei autorități competente sau în baza unei hotărâri judecătorești. Abia în acel moment operatorul infrastructurii trebuie să verifice cazul concret și să aplice măsuri proporționale, precum suspendarea serviciului sau limitarea accesului, fără a afecta ceilalți clienți de bună-credință.

Expertul avertizează că transferarea răspunderii penale sau reputaționale asupra furnizorilor exclusiv pe baza unor corelații tehnice superficiale (adresă IP, ASN, trafic) creează un precedent periculos. „Dacă un astfel de standard va fi adoptat, niciun furnizor de hosting din UE nu va putea funcționa în siguranță, deoarece infrastructura sa poate fi folosită în orice moment de terți, inclusiv de actori statali sau grupări criminale, fără cunoașterea sa”, se arată în raport.

Această poziție corespunde pe deplin concluziilor mai multor instanțe europene, care au stabilit că neutralitatea infrastructurii este un principiu-cheie al economiei digitale. Furnizorii de hosting nu pot fi transformați în organe de investigație și nu pot fi trași la răspundere pentru acțiunile clienților în absența unor dovezi clare de implicare directă sau a refuzului de cooperare după o notificare oficială.

Concluzia expertului din Uniunea Europeană este fără echivoc: apariția unor adrese IP într-o investigație nu constituie o probă de complicitate, iar orice măsuri restrictive aplicate furnizorilor în afara procedurii prevăzute de lege riscă să fie nu doar disproporționate, ci și contrare dreptului european.

Un tipar cunoscut și dincolo de Moldova

Cazul PQ HOSTING nu este unul izolat. O schemă similară a fost documentată în repetate rânduri în Uniunea Europeană, în special pe piețele de hosting și infrastructură IT, unde concurența este extrem de dură, iar mizele comerciale sunt ridicate. Investigațiile tehnice realizate de companii specializate în cartografierea infrastructurii internetului arată că atacurile DDoS de mare amploare reprezintă adesea doar prima etapă a unui proces mai complex de eliminare a unui furnizor incomod.

Un exemplu relevant este cel analizat în detaliu de compania Censys, care a documentat principiile de funcționare ale infrastructurii DDoSia — una dintre cele mai sofisticate platforme de atacuri DDoS distribuite, apărută în contextul războiului din Ucraina.

Este esențial faptul că raportul Censys descrie atacuri lansate de pe servere aparținând unor furnizori de hosting foarte diverși, inclusiv companii internaționale de prim rang. În mod explicit este menționat gigantul francez de hosting OVH, precum și un întreg centru de date din Elveția, din a cărui infrastructură a fost de asemenea detectată activitate malițioasă.

Astfel, raportul demonstrează că existența traficului de atac provenit de pe serverele unui furnizor de hosting nu constituie o dovadă a implicării sau complicității acestuia, ci reflectă o vulnerabilitate sistemică a infrastructurii de hosting deschise, exploatată de actori malițioși la nivel global.

Potrivit analizei, DDoSia utilizează o infrastructură volatilă, distribuită la nivel global, formată din servere VPS închiriate pe termen scurt, cu o durată medie de viață de doar 2–3 zile. O astfel de arhitectură este concepută special pentru a îngreuna atribuirea atacurilor și pentru a permite mutarea rapidă a infrastructurii dintr-o jurisdicție în alta.

Raportul arată că asemenea atacuri nu vizează doar instituții de stat sau obiective guvernamentale, ci afectează frecvent și furnizorii privați de hosting, ale căror rețele sunt supraîncărcate în mod intenționat. Consecințele directe nu sunt doar indisponibilitatea temporară a serviciilor, ci și declanșarea unui lanț de suspiciuni: pierderea clienților, suspendarea colaborării din partea partenerilor și, ulterior, apariția unor narațiuni publice care sugerează complicitate sau neglijență.

Într-o serie de state europene, acest mecanism a fost urmat de campanii de discreditare mediatică, în cadrul cărora furnizorii de hosting au fost asociați cu activități ilegale ale unor clienți individuali, fără o delimitare clară între infrastructura neutră și conținutul găzduit. Tocmai asupra acestui fenomen atrag atenția și experții occidentali în securitate cibernetică, care avertizează că simpla prezență a unor adrese IP într-un incident nu este echivalentă cu vina operatorului de rețea.

În unele dintre aceste cazuri, instanțele europene au intervenit ulterior, stabilind că măsurile restrictive aplicate furnizorilor au fost disproporționate, iar răspunderea a fost atribuită în mod eronat. Judecătorii au subliniat că, în absența unor notificări oficiale și a unor dovezi concrete, furnizorii de hosting nu pot fi obligați să efectueze monitorizarea preventivă a traficului sau a conținutului, deoarece o astfel de practică ar încălca legislația europeană privind protecția datelor și confidențialitatea comunicațiilor.

Analiza Censys evidențiază și un alt element-cheie al acestui tipar: utilizarea atacurilor ca instrument economic, nu doar politic. Atunci când un furnizor devine suficient de mare pentru a atrage clienți din piețele vest-europene sau nord-americane, el poate deveni o țintă pentru concurenți care recurg la metode indirecte pentru a-l elimina, evitând competiția comercială deschisă.

În plus, pot fi invocate câteva exemple relevante în care persoane au fost incluse pe liste de sancțiuni pe baza unor publicații media eronate și a unor date depășite, decizii care ulterior au fost anulate.

O atenție suplimentară asupra problemei a fost atrasă de investigația Politico „The Secret, Slopshod Evidence the EU Uses to Sanction Russian Oligarchs”, care indică cazuri în care sancțiunile au fost aplicate pe baza unor probe incomplete sau contestabil

În acest context, cazul PQ HOSTING se încadrează într-un tipar deja cunoscut la nivel european: un atac tehnic de amploare, urmat de deteriorarea reputației și, în final, de izolare comercială. Diferența este că, în cazul Republicii Moldova, mecanismele instituționale și juridice de protecție sunt mai fragile, iar o companie locală care pătrunde pe piața globală poate deveni rapid vulnerabilă la astfel de atacuri hibride. Deznodământul preliminar: Curtea Europeană.

Pentru mai multe știri urmărește-ne pe TELEGRAM!